普段使っているルーターのセキュリティ対策は大丈夫? バッファローがルーターのセキュリティー強度を「JC-STAR認証」で可視化

2025年5月28日(水)15時10分 ITmedia PC USER

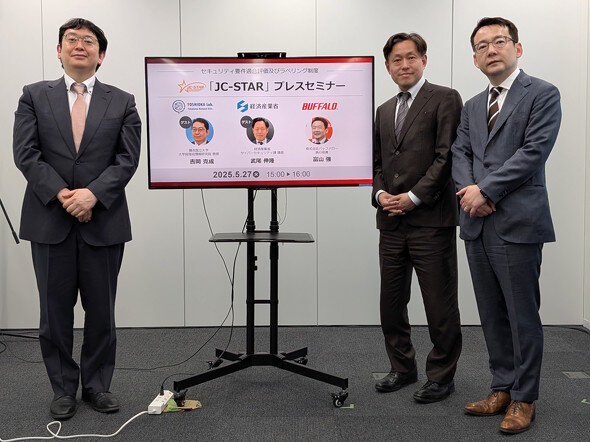

5月27日に開催されたセミナーの登壇者。左から横浜国立大学大学院の吉岡克成教授(環境情報研究院)、経済産業省の武尾伸隆氏(サイバーセキュリティ課 課長)、バッファローの富山強執行役員

このことを受けて、ルーターを中心に最近のIoT機器ではセキュリティーに対する取り組みをアピールするものもある……のだが、従来は機器に講じられたセキュリティー対策が適切(有効)なのか“客観的に”知る指標が存在しなかった。そこで先進国ではネットワーク機器のセキュリティー対策を評価する指標作りが進められている。

日本もご多分に漏れず、国(経済産業省)が主導する形で3月25日から「セキュリティ要件適合評価及びラベリング制度(Japan Cyber STAR:JC-STAR)」の運用を開始し、5月21日から「★1適合ラベル」の付与を開始した。

Wi-Fiルーターで知られるバッファローは、法人向けのWi-Fiアクセスポイント/VPNルーター/NASの計20シリーズ76型番(※1)、個人向けのWi-Fiルーターの1シリーズ3型番(※1)においてJC-STARの★1適合ラベル認証を取得した。このことを受けて同社は5月27日、JC-STAR認証制度に関するセミナーを開催した。

(※1)同一仕様でも販路や初期設定の違いで別型番となっているものを個別カウントしている

●10年間増え続けてきたサイバー攻撃

横浜国立大学大学院の吉岡克成教授(環境情報研究院)によると、IoT機器を乗っ取る形でのサイバー攻撃は2014年頃から顕著に見られるようになったという。当初は「Telnet」を介してルーターやIoT機器に“進入”するという手口が主流で、特に2016年に出現したマルウェア「Mirai(ミライ)」と、その亜種によるDDoS(分散型のDoS【サーバダウン】)攻撃はよく知られている。

Miraiと亜種によるDDoS攻撃は、世界中の悪意を持つハッカーに「何十万台ものIoT機器を乗っ取って、実社会に大きな影響を与える規模の攻撃を起こせる」という“気付き”を与えてしまった。

ただし、日本ではMirai(と亜種)に感染したIoTデバイスがそれほど多くなく、吉岡教授の言葉を借りると「対岸の火事」という状況だった。

2017年頃になると、Telnetの代わりに「SSH(Secure Shell)」でIoTデバイスに侵入して行う攻撃が増え始めた。この段になると、日本でも感染/攻撃事例が増加している。また手口の多様化も進み、ソフトウェアの脆弱(ぜいじゃく)性を突いてIoTデバイスに侵入する事例も見受けられるようになった。

以前のIoTデバイスにおけるマルウェアは、ネットワークから切断した上で再起動を行えば消えてしまうものがほとんどだったが、2018年以降は再起動してもクリアできない(残ってしまう)ものが増えた。さらに、その攻撃の内容もよりアグレッシブになってしまい、国家の関与が疑われる事案も出てくるようになったという。

攻撃の踏み台にされるIoT機器だが、2017〜2020年の統計では全体の80%程度がルーターだったという。個人向けであろうと、法人向けであろうと、ルーターに一定のセキュリティー機能が求められるのも必然なのかもしれない。

●セキュリティー対策の妥当性や程度を把握できる「JC-STAR認証」

吉岡教授によると、IoTデバイスに対するサイバー脅威には「発見的対策」と「予防的対策」の両面が必要だと語る。

発見的対策は、既に世に出ているデバイスに関する対策だ。具体的には「機器(ネットワーク)の脆弱性検出」「脆弱性への対処」「脆弱性に関する注意喚起」をどうするのか、という事後的対策だ。IoT機器は、購入後長く使われることもあるから、とても重要な観点だ。

一方で予防的対策は、まだ世に出ていない(これから販売される)機器について、いかにセキュリティーを高めるかという事前対策だ。この観点では、ハイエンドモデルを中心に「ファイアウォール」を含むセキュリティーソフトウェアを内包するルーターも増えている。日本を含む先進国を中心に、セキュリティーに関するガイドライン作りも順次進められてきた。

しかし冒頭でも触れた通り、機器に講じられたセキュリティー対策が適切なのか客観的に知る指標については、多くの国では「現在整備中」という状況だ。

そこで生まれたのが、今回のセミナーの主題でもある「JC-STAR認証」だ。

この認証は2022年11月から2024年3月まで経済産業省の「産業サイバーセキュリティー研究会」のワーキンググループ3(作業部会)において検討が進められてきた。2024年8月には情報処理推進機構(IPA)が主体となって認証制度を運用することが決まり、2025年3月から認証の受け付けを開始した。

認証の対象となるのは「インターネットプロトコル(IP)を使って通信を行うIoT機器」で、セキュリティーソフトウェアをユーザーが後から追加できる機器(PCやスマートフォンなど)は対象外となる。認証のレベルは「★(星)」で表すようになっており、現時点では機器を問わず満たすべき基準(必要最小限)を満たす「★1」の認証の運用を開始している。

現時点において、認証レベルは「★4」まで設定する想定で、2025年度(2026年3月まで)は「★2」「★3」認証の要件整備を進めることになっている。最上位の「★4」については、★2/★3の要件整備を経て「本当に必要かどうかも含めて検討する予定」だという。

★1/★2認証は、機器メーカーによる「自己適合宣言」で取得できる。基準適合していることを示す書類を用意して提出すると、IPAが確認を行い問題なければ認証を取得可能だ。

★3/★4認証については、第三者機関による認証を経て取得できる。2025年度に行われる★3認証の要件整備では、第三者機関が評価(検証)すべき事項の整備も実施される。

この認証は政府のネットワーク機器の調達要件に追加される方向で検討が進められており、民間企業における調達要件として利用されることも想定しているという。また先述の通り、外国でも同様の認証制度を整備する動きがあるため、G7のメンバー国を中心に制度のハーモナイズ(調和)に向けた議論や検討も並行して進めているとのことだ。

JC-STAR認証を取得したIoTデバイスには「適合ラベル」を付与できる。適合ラベルには「適合レベル(星)」と「登録番号(Registered ID)」、そして二次元コードが印刷されている。二次元コードをスマートフォンで読み取ると、IPAのWebサイト内にある個別の「適合ラベル取得製品情報ページ」にジャンプし、製品の認証状況を確認できる。情報ページはIPAの適合ラベル取得製品リストからもアクセス可能だ。

情報ページにはラベル(認証)が有効か無効かも表示される。認証は取得から2年間有効で更新もできる。ソフトウェアに脆弱性が見つかった場合は、対処が済んでいるかどうかの確認も可能だ。万が一、ソフトウェアの更新で解決できない脆弱性が見つかった場合は、認証が取り消される場合もある。

JC-STAR認証を普及させるべく、経済産業省はさまざまな取り組みを進めている。

●バッファローが「JC-STAR認証」を取得する理由

バッファローのネットワーク機器は「個人(コンシューマー)向け」というイメージが強いが、法人向け製品も多数あり、中小企業や地方公共団体を中心に導入事例は多い。

法人に製品の提案をする際、最近はランサムウェアへの対策を中心にセキュリティーに対する要望や質問が多くなっているという。今回、法人向けを中心にネットワーク機器でJC-STAR認証を取得したのは、購入前から一定のセキュリティー対策が施されている旨を分かりやすく示すことと、今後地方公共団体において機器調達の要件に認証取得が加わる可能性があることが理由だと思われる。

認証を取得した製品では、JC-STARの★1認証で満たすべき要件を充足しているという。今後★2以降の認証の運用が始まった際も、同社は製品の特性を鑑みつつ対応する方針だ。